「Microchip AVR-IoT WA開発ボードの動作確認」でAWS Cloud sandbox上で動作確認を行いましたが、今回は、Microchip AVR-IoT WA開発ボードをAWS IoT Coreに接続します。手順を次に示します。「Connect the Board to your AWS Account」を参考にしています。

- AWS IAM(Identity and Access Management)を用いてユーザーを追加してポリシーを作成します。

- IoT Provisioning Toolを使って、作成したポリシーからAVR-IoT WA開発ボードの証明書を作成します。

- AVR-IoT WA開発ボードから送信されたメッセージをAWS IoT Coreで受信確認します。

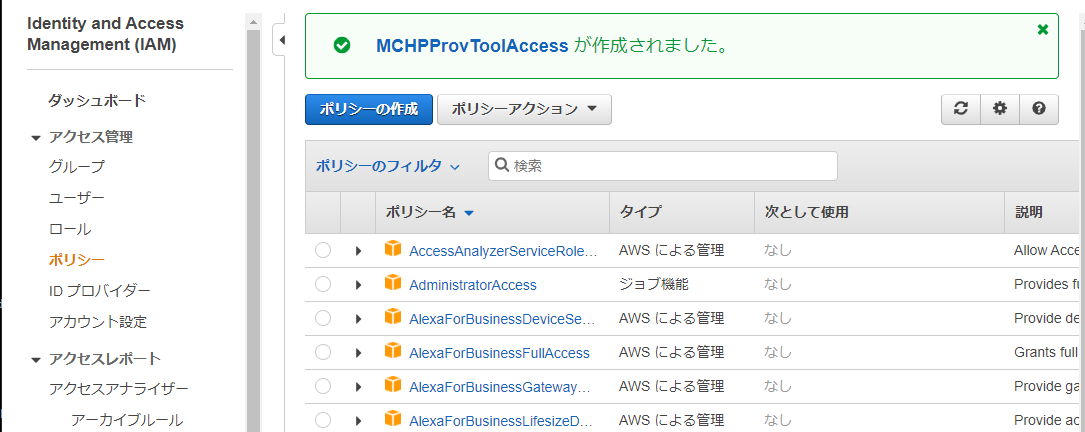

AWS IAMによるポリシーの作成

IAMを使ってユーザを追加してポリシーを作成し、アクセスキーとシークレットキーを取得します。

- AWS IAMに入り、次のように左側のメニューで「ポリシー」を選択します。

- 「ポリシーの作成」ボタンをクリックし、次に示す画面が表示されるので、「json」タブを選択し、「MCHPProvToolAccess.json」で取得した内容をペーストし、「ポリシーの確認」ボタンをクリックします。

- 次のように名前に「MCHPProvToolAccess」を設定して「ポリシーの作成」ボタンをクリックします。

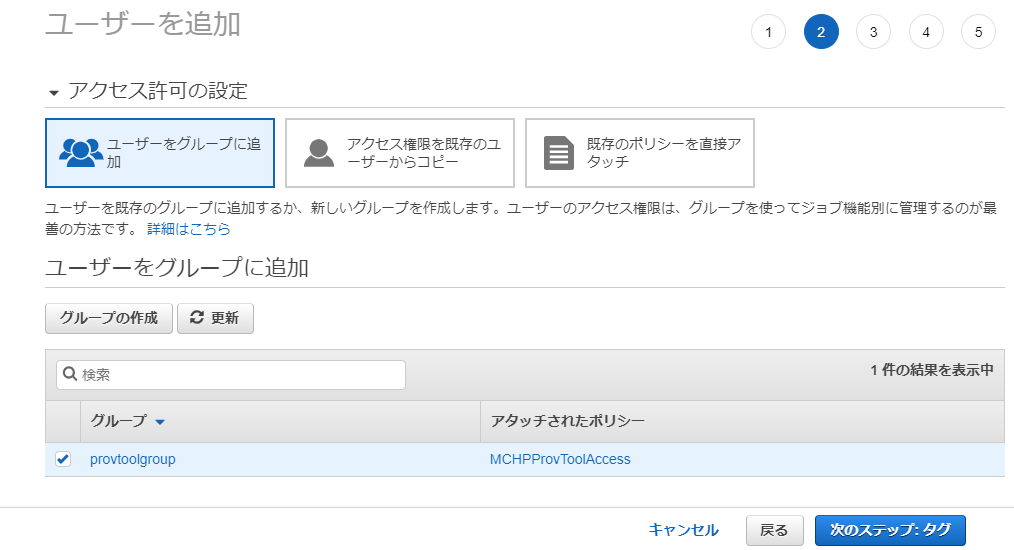

- AWS IAMに入り、次のように左側のメニューで「ユーザー」を選択し、「ユーザの作成ボタン」をクリックすると、次の画面が表示されるので、ユーザー名を「provtooluser」、アクセスの種類を「プログラムによるアクセス」にクリックし、「次のステップ」をクリックします。

- 「ユーザをグループに追加」ボタンをクリックして、グループ「provtoolgroup」、ポリシー「 MCHPProvToolAccess」を設定して、「グループの作成」ボタンをクリックすると、次のように来るプメイトアタッチされたポリシーが表示されます。

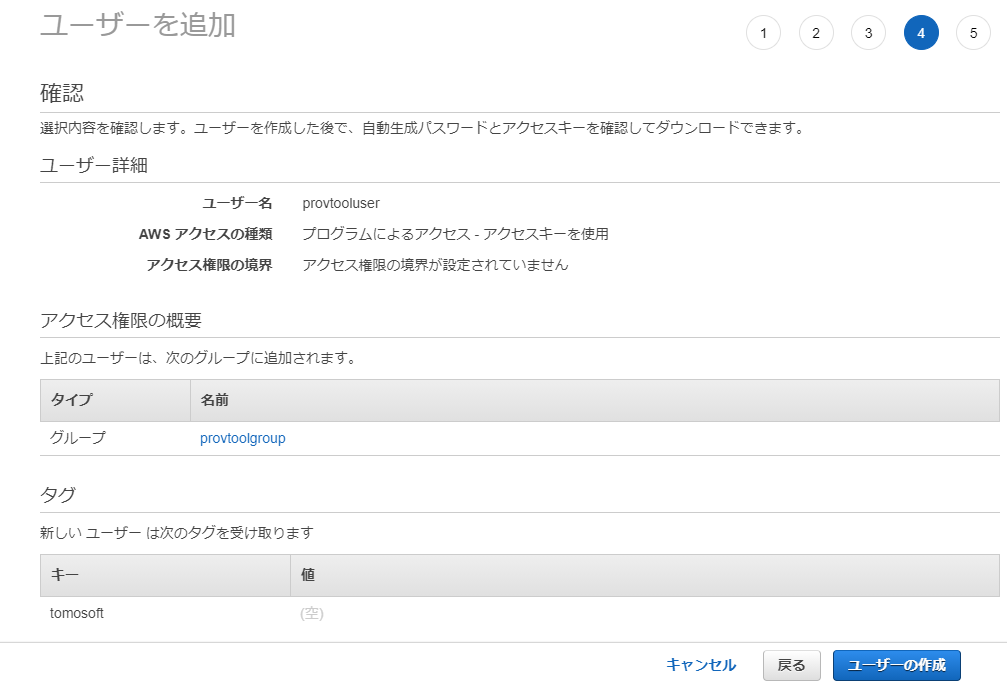

- 「次のステップ」ボタンをクリックしていき、次の確認画面が表示されると、「ユーザーの作成」ボタンをクリックします。

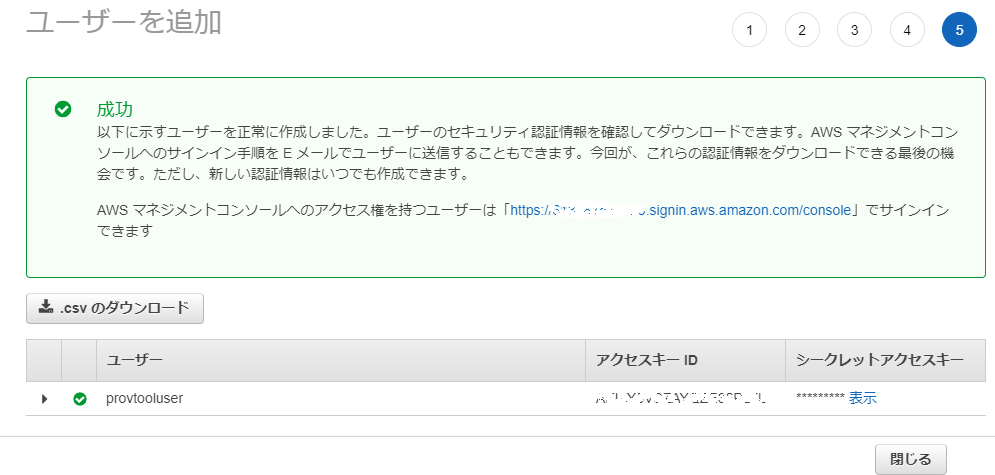

- 資格情報が作成されると、次のようにアクセスキーとシークレットキーが表示されます。なおシークレットキーについてはこの画面でしか表示されません。

上記の画面はポリシー作成完了後の画面になっています。

IoT Provisioning ToolによるAVR-IoT WA開発ボードの証明書の作成

次の手順で、AWS IoT Coreに接続するためのAVR-IoT WA開発ボードの証明書を作成します。

- 次のProvisioning Toolをインストールします。

- AWS Command Line Interfaceで次のように設定します。「Default output format 」はそのままリターンします。

- IoT Provisioning Toolで次のコマンドを実行します。Windows10で実行しています。

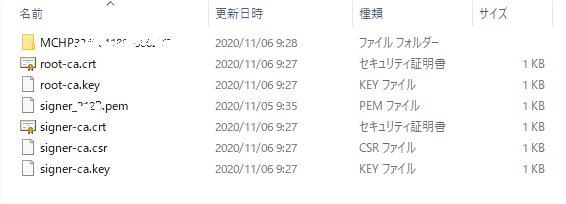

- すべての証明書やプライベートキーは、ユーザホームディレクトの次のフォルダ「 .microchip-iot」に作成されます。

user@sys:/provtool$ aws configure AWS Access Key ID [None]: AKIAWDV5V*********** AWS Secret Access Key [None]: ********************* Default region name [None]: ap-northeast-1 Default output format [None]:

$ iotprovision-bin.exe -c aws -m mar --force ...... ...... ...... Rebooting debugger Done.

プログラム等を変更してAWSに接続しないとき(緑のLEDが点灯しない)、再度この手順を実行してみてください。

AWS IoT Coreでの受信確認

プロビジョニングの設定を完了すると、メッセージはAVR-IoT WA開発ボードからAWS IoT Coreに送信されています。AWS Cloud sandboxとの通信は行っていません。次の手順で、AVR-IoT WA開発ボードからのメッセージをAWS IoT Coreで確認します。